Publié le : 11/07/2020

Project Freta : Microsoft envisage l’avenir de la sécurité cloud

Microsoft publie un premier prototype dans le cadre de son initiative Project Freta, qui vise à moderniser l’approche de la sécurité dans le cloud. Want create site? Find and plugins.

Comment faire en sorte de ne donner aux attaquants aucun indice sur les mesures de défense mises en œuvre dans un système informatique ?

Cette question est au cœur de l’initiative Project Freta, ainsi nommée en référence à la rue de Varsovie où est née Marie Curie. Microsoft Research l’avait lancée il y a deux ans. Et voilà qu’il ouvre au public un premier prototype, sous la forme d’un portail en ligne.

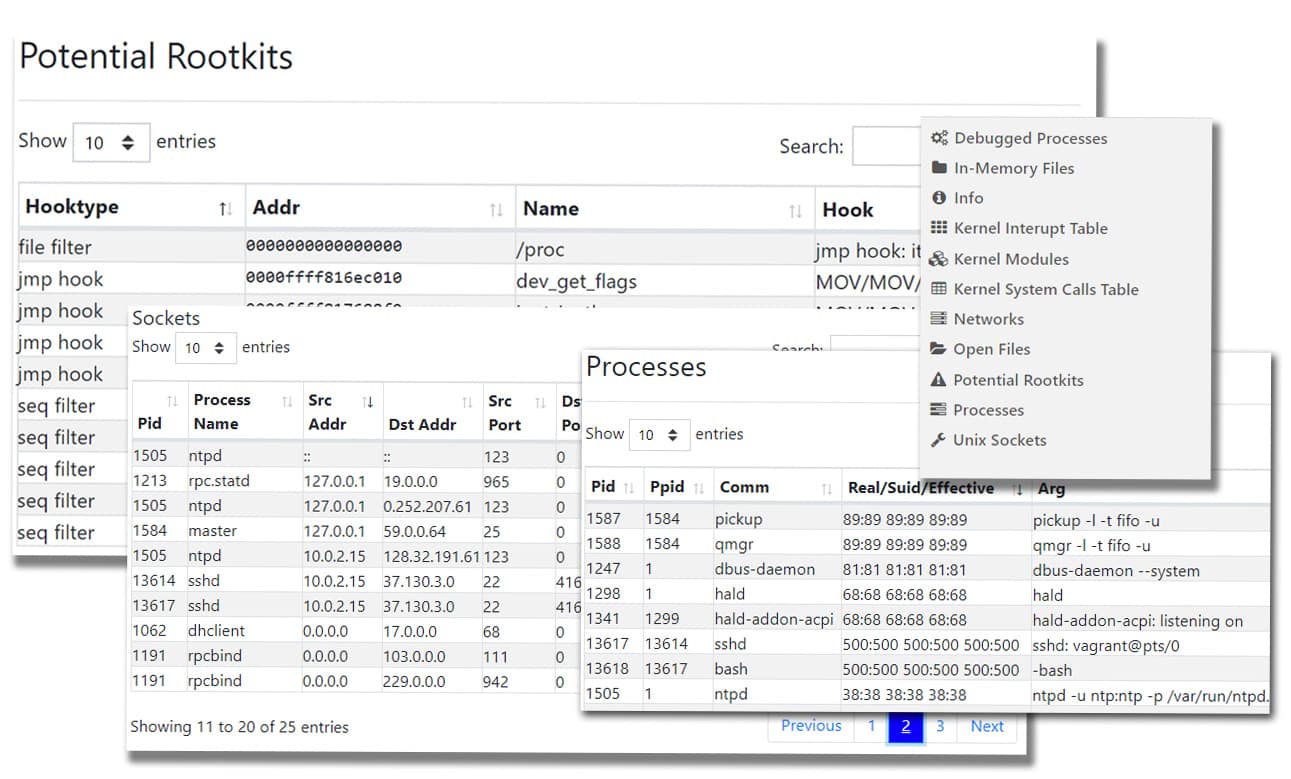

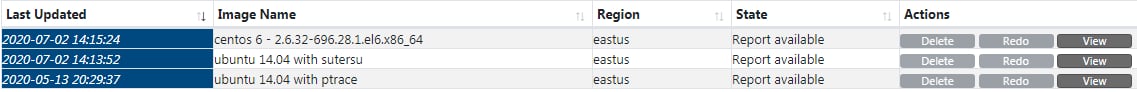

L’outil permet d’analyser des snapshots de VM Linux incluant l’état de la mémoire vive. Prenant en charge « plus de 4 000 » versions de noyaux, il pose les jalons d’une démarche que Microsoft entend automatiser et généraliser sur son cloud Azure. Avec un objectif : augmenter les investissements nécessaires pour développer des malwares indétectables. Et ainsi dissuader les cybercriminels de s’aventurer sur cette voie.

Les piliers de Project Freta

Project Freta repose sur plusieurs principes-clés. Dont la promesse d’éviter le biais dit « du survivant ». Ce dernier se manifeste lorsqu’on se concentre sur des sujets qui ont réussi, mais qui constituent des exceptions statistiques (des « survivants ») plutôt que des cas représentatifs.

Microsoft mentionne, à ce sujet, Abraham Wald. Au cours de la Seconde Guerre mondiale, ce statisticien a pris en compte le biais du survivant pour minimiser la perte de bombardiers. Ayant examiné les impacts sur les appareils revenus de mission, il a recommandé de blinder les endroits qui présentaient le moins de dommages. Son postulat : les aéronefs touchés sur ces zones n’avaient pas pu rentrer à la base.

Dans le domaine de la sécurité informatique, les solutions de détection présentent le même problème, assure Microsoft. Les résultats qu’elles délivrent se retrouvent en l’occurrence biaisés une fois qu’on a trouvé de quoi les éviter, voire les neutraliser.

Pour s’épargner cette situation, il convient de placer les détecteurs hors de portée, comme les caméras de surveillance peuvent l’être dans un magasin. Sur les plates-formes cloud actuelles, la séparation entre plan de calcul et plan de sécurité se fait généralement au niveau de l’hyperviseur. Cette barrière peut toutefois se révéler insuffisante. Un rapport de 2018 en donne l’illustration. Il présente une situation dans laquelle des attaquants ayant pénétré le plan de calcul pouvaient se savoir observés depuis le plan de sécurité.

Des images « intouchables »

Dans ce contexte, Project Freta repose sur quatre piliers. Aucun programme ne doit pouvoir :

- repérer la présence d’un détecteur avant de s’être auto-installé ;

- résider dans une zone hors de portée du détecteur ;

- repérer l’entrée en fonction du détecteur et se modifier ou s’effacer en conséquence avant d’être enregistré ;

- modifier le fonctionnement du détecteur.

Il en a résulté, entre autres, le concept d’images « intouchables ». Aucune instruction n’est communiquée à la VM, pour éviter d’éveiller les soupçons des malwares. Ce qui implique notamment de parvenir à décoder, sans clés ni contexte, des zones mémoire protégées par des mécanismes de sécurité de type ASLR (randomisation de l’espace d’adressage).

L’enjeu à terme réside dans la capacité de mise à l’échelle. Ou comment assure la capacité à auditer des milliers de machines virtuelles en un minimum de temps. Le tout en prenant en compte les usages propices aux grandes quantités de mémoire vive, par exemple en périphérie.

On alimentera de préférence le portail Project Freta avec des snapshots Hyper-V (.vmrs), capturés via la fonctionnalité Checkpoint, soit dans Hyper-V Manager, soit dans PowerShell. D’autres formats sont néanmoins pris en charge :

- Les fichiers AVML enregistrés avec l’outil du même nom. Exploitant l’interface /proc/kcore présente sur certaines distributions Linux, il permet d’effectuer des captures sans action sur le noyau

- Les snapshots VMware convertis pour GBD (GNU debugger) grâce à l’outil vmss2core

- Les images extraites avec le module de noyau Linux Memory Extractor

Illustration principale © GKSD – Fotolia

Ecrit par : Clément Bohic, 9 juillet 2020, 15:43

Source : https://www.silicon.fr/project-freta-microsoft-securite-cloud-343086.html