Publié le : 07/07/2025

Déployer un contrôleur de domaine sous Windows Server 2022 : le guide complet

Pourquoi mettre en place un Active Directory ?

Dans une PME, les ordinateurs, partages de fichiers et mots de passe se multiplient rapidement. Sans gouvernance, l’administration devient chronophage et la sécurité s’effrite : comptes oubliés, règles différentes d’un poste à l’autre, aucune traçabilité…

Active Directory (AD) sert précisément à rétablir l’ordre. Avec lui, vous centralisez les comptes utilisateurs et machines, appliquez des stratégies de sécurité homogènes grâce aux GPO (Group Policy Object), offrez un service DNS interne fiable et préparez votre infrastructure à la montée en charge. En bref, AD apporte cohérence, gain de temps et réduction des risques.

Pré-requis indispensables

- Windows Server 2022 installé (physique ou virtuel) avec licence Standard ou Datacenter.

- Au minimum deux processeurs virtuels, 4 Go de RAM et 40 Go de stockage pour un petit domaine.

- Une adresse IP fixe sur votre réseau interne et un nom de domaine interne, par exemple :

corp.exemple.local. - Des mises à jour Windows appliquées et une heure système correcte pour éviter les écarts de temps Kerberos.

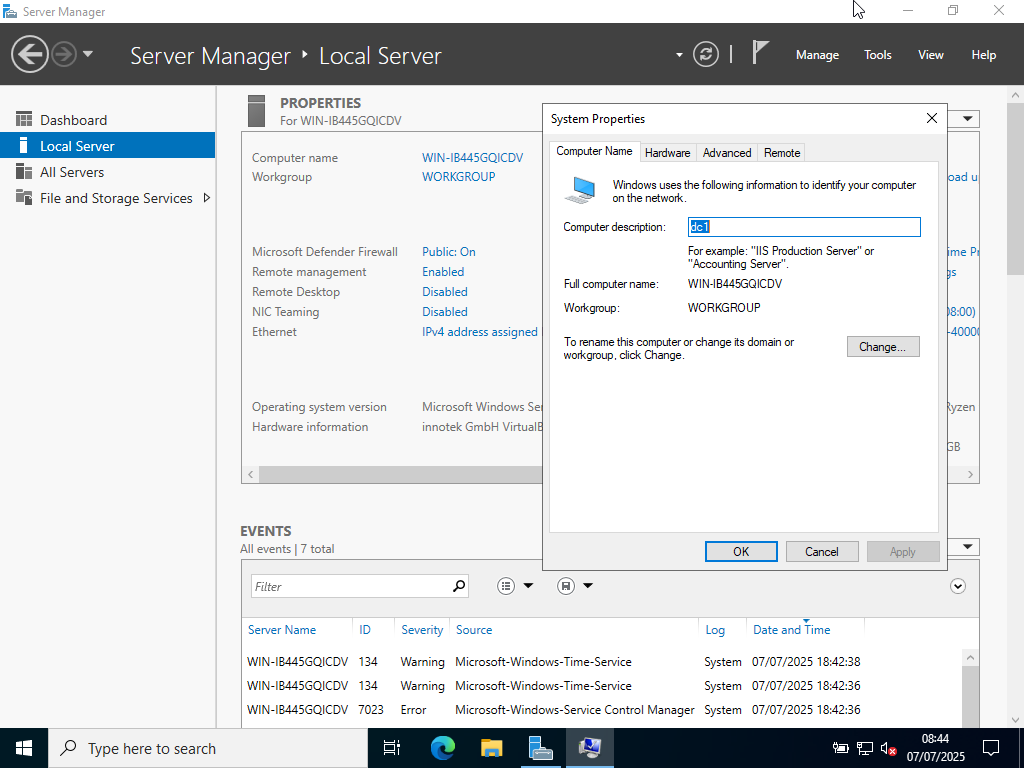

Étape 1 : préparer le serveur

- Renommez la machine pour lui donner un nom explicite, par exemple

DC1.

Rename-Computer -NewName DC1 -Restart

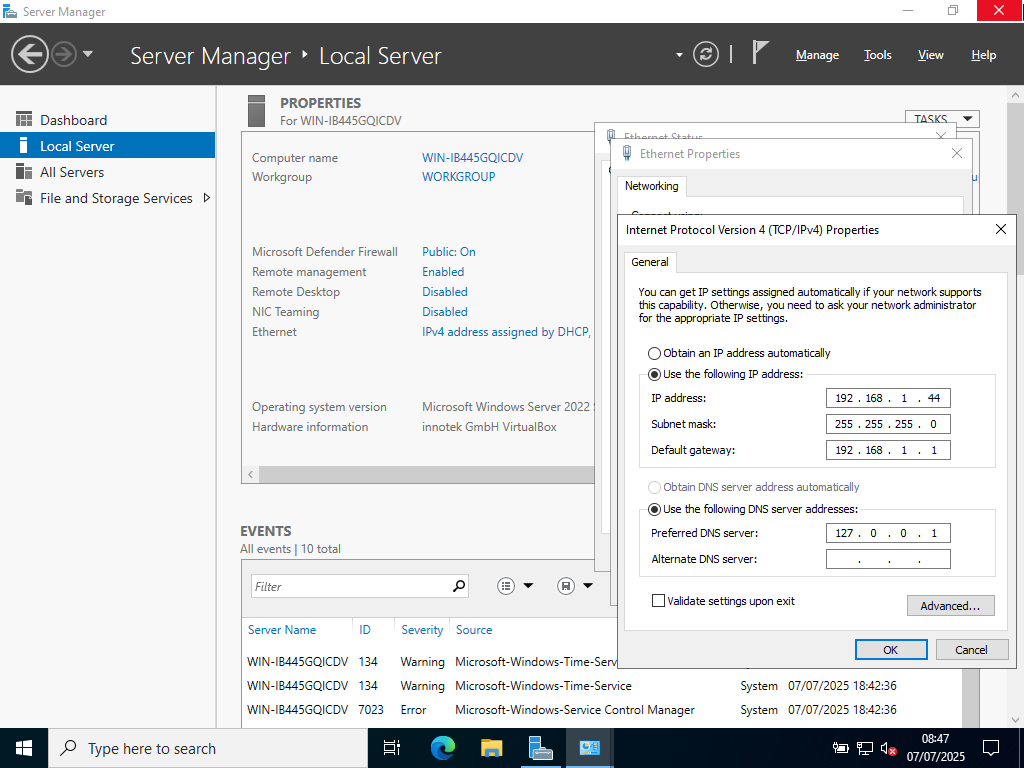

- Configurez une IP statique ainsi que le DNS pointant sur le futur contrôleur lui-même.

New-NetIPAddress -IPAddress 192.168.1.10 -PrefixLength 24 -DefaultGateway 192.168.1.1 Set-DnsClientServerAddress -InterfaceAlias Ethernet -ServerAddresses 192.168.1.10

- Appliquez les mises à jour Windows puis vérifiez l’heure :

w32tm /query /status

Étape 2 : installer le rôle Active Directory Domain Services

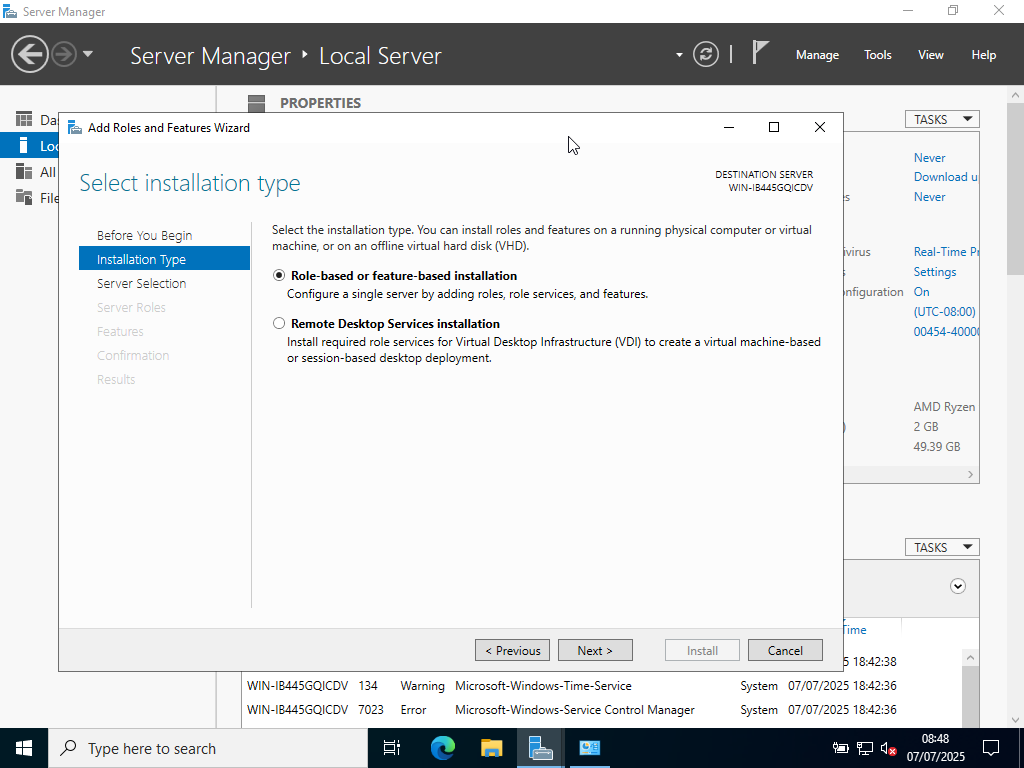

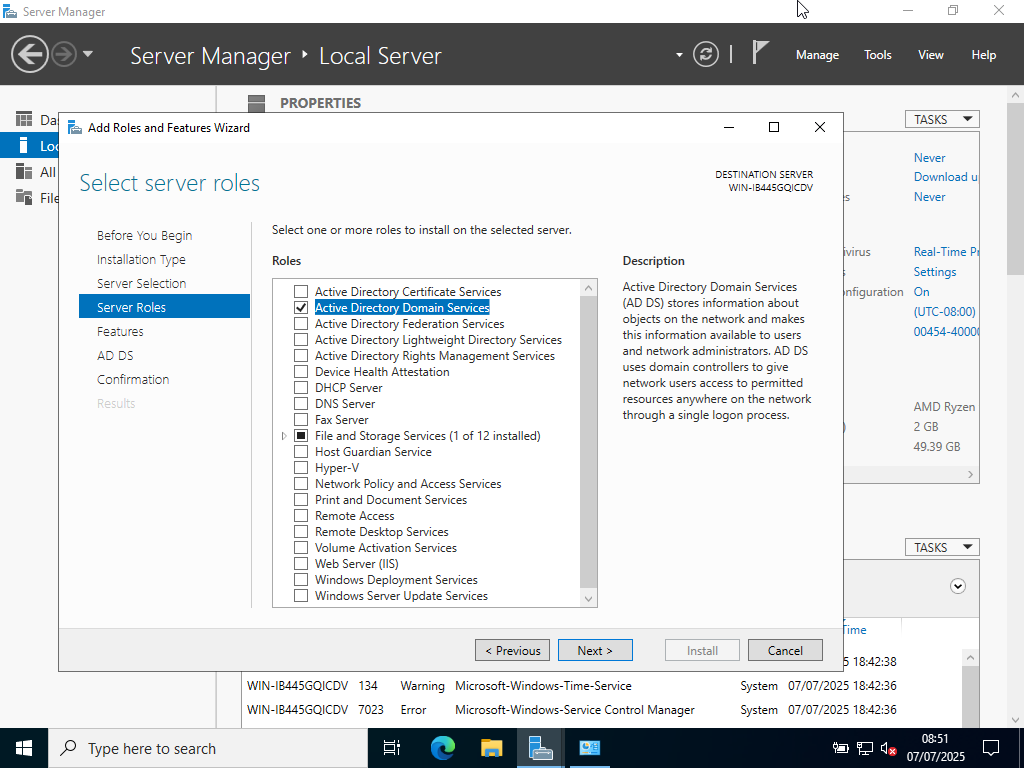

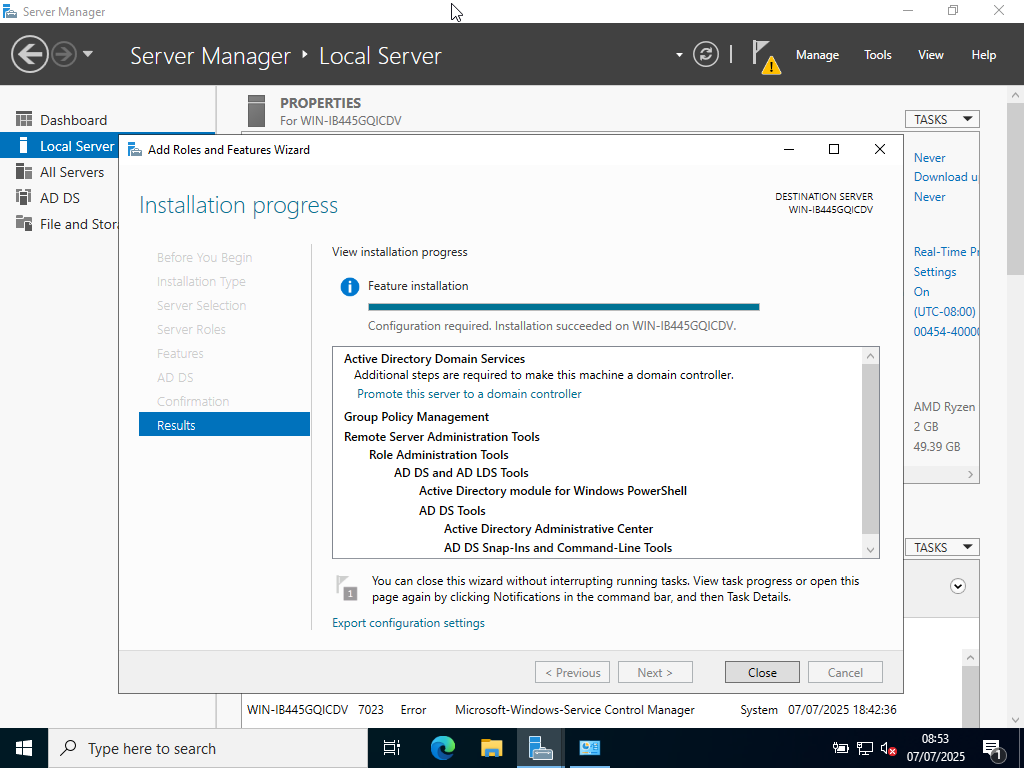

Méthode graphique

Ouvrez Server Manager, choisissez Manage ▸ Add Roles and Features, laissez le type « Role-based », sélectionnez le serveur, cochez Active Directory Domain Services et acceptez l’ajout des outils. Lancez l’installation et fermez l’assistant une fois les fichiers copiés.

Cliquez toujours sur suivant et à la fin Install.

Méthode PowerShell

Install-WindowsFeature AD-Domain-Services -IncludeManagementTools

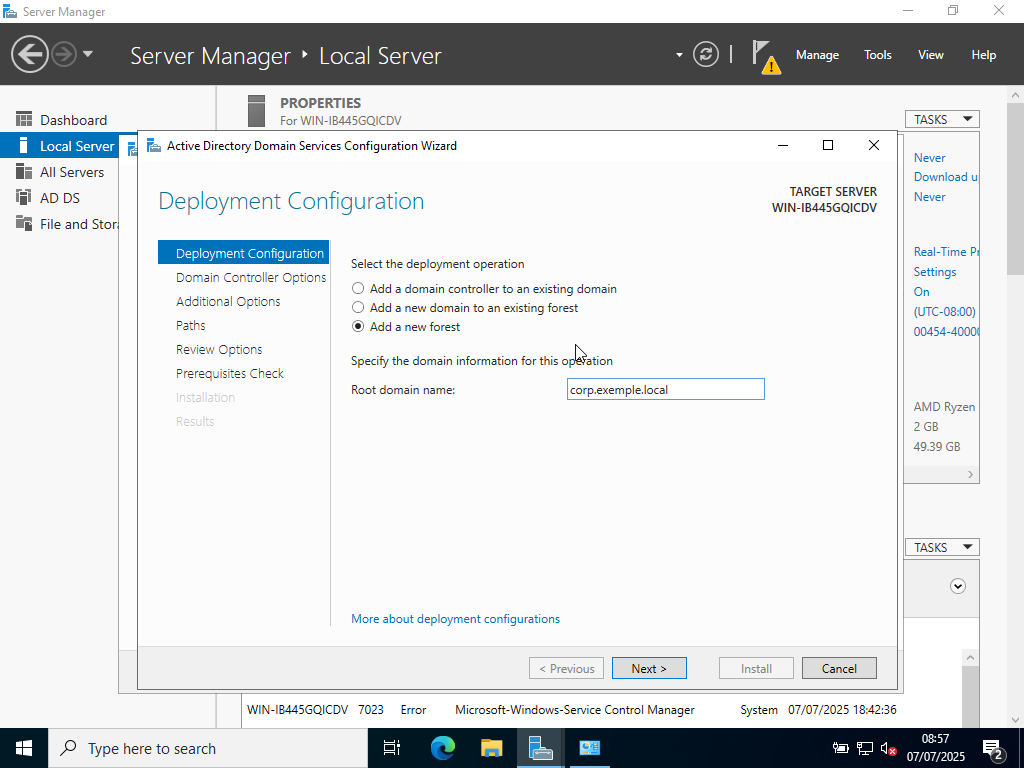

Étape 3 : promouvoir le serveur en contrôleur de domaine

- Dans Server Manager, cliquez sur le drapeau jaune puis sur Promote this server to a domain controller.

- Choisissez Add a new forest et saisissez le nom complet du domaine, par exemple

corp.exemple.local.

- Laissez le niveau fonctionnel sur Windows Server 2022, cochez DNS Server si nécessaire, puis définissez le mot de passe DSRM.

- Passez l’avertissement de délégation DNS, acceptez le nom NetBIOS proposé et laissez les chemins de bases de données par défaut.

- Après les vérifications de pré-requis, cliquez sur Install ; le serveur redémarre et vous pourrez vous connecter avec

[email protected].

PowerShell propose la même opération sous forme de commande unique :

Install-ADDSForest -DomainName corp.exemple.local `

-DomainNetBIOSName CORP `

-InstallDNS

Étape 4 : contrôles rapides et opérations post-installation

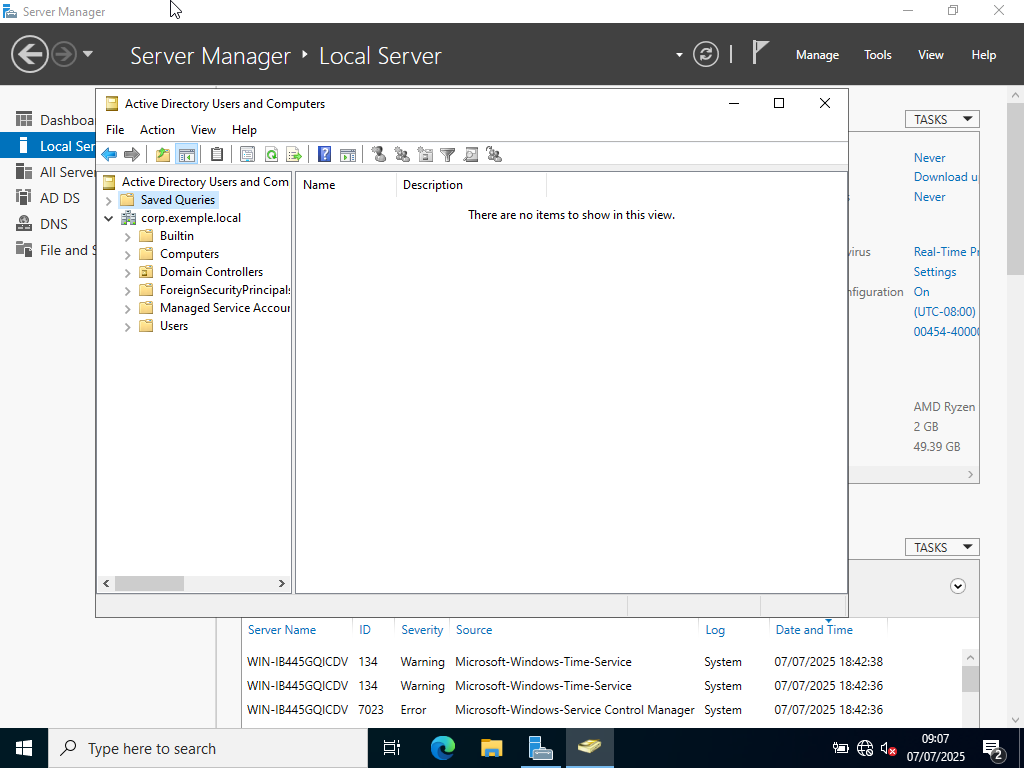

- Ouvrez Active Directory Users and Computers pour vérifier la présence des UO par défaut.

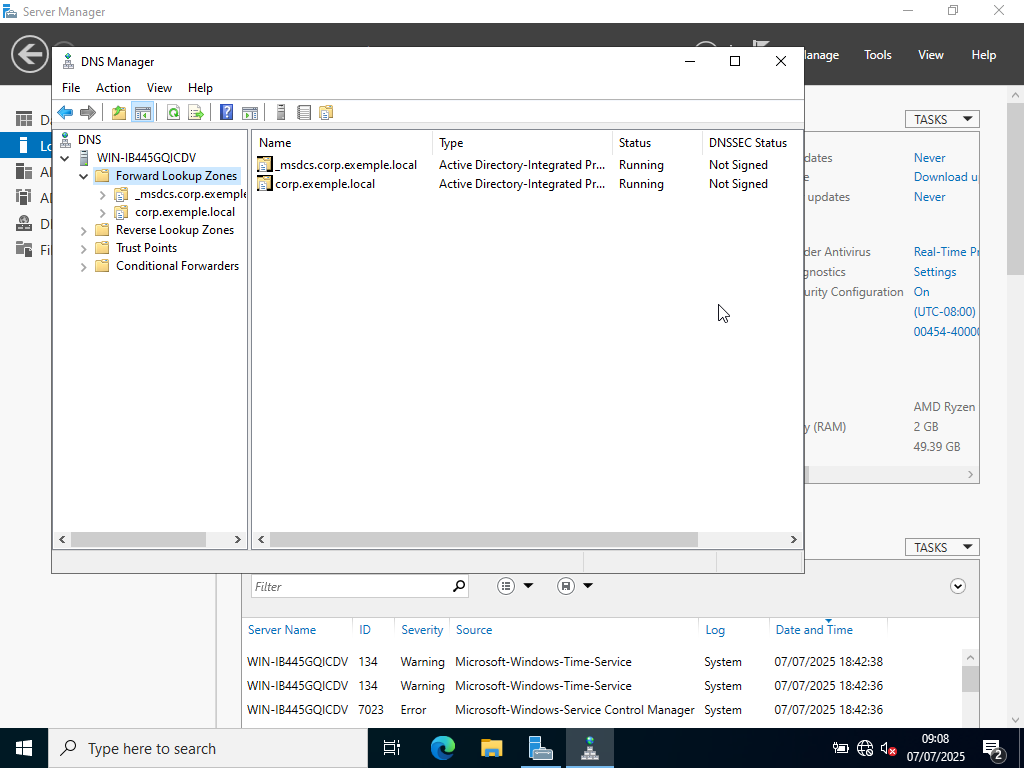

- Lancez DNS Manager et assurez-vous que la zone

corp.exemple.localexiste bien.

- Testez un

nslookupou unpingsur le domaine afin de valider la résolution interne.

Ensuite :

- Effectuez une sauvegarde de l’état système pour pouvoir restaurer le domaine en cas de souci.

- Ajoutez, si besoin, des forwarders DNS vers vos résolveurs publics ou votre pare-feu.

- Créez vos propres unités d’organisation et placez-y les comptes et machines ; bloquez l’héritage des GPO par défaut quand cela fait sens.

- Définissez immédiatement une stratégie de mot de passe robuste, activez l’audit des connexions et documentez chaque étape.

- Planifiez l’ajout d’un deuxième contrôleur pour éviter tout point de défaillance unique.

Conclusion

En quelques étapes, vous venez d’ériger les fondations d’un système d’information plus sûr et plus simple à administrer. Active Directory vous offre l’authentification centralisée, la gestion fine des politiques de sécurité et la possibilité d’étendre votre domaine à mesure que l’entreprise grandit. Prochaine étape : automatiser l’intégration des postes, connecter vos applications via LDAP sécurisé et envisager l’hybridation avec Azure AD Connect pour un SSO homogène entre vos services locaux et le cloud.